Auf der diesjährigen Black Hat USA Konferenz hat der Sicherheitsforscher Alon Leviev von SafeBreach einen Angriff vorgestellt, bei dem eine XML-Datei mit einer Aktionsliste manipuliert wird, um ein "Windows Downdate"-Tool einzuschleusen, das alle Überprüfungsschritte von Windows und den Trusted Installer umgeht. Das Tool kann Windows auch so manipulieren, dass das System als vollständig aktualisiert angezeigt wird.

Der Windows Update-Prozess wurde bereits in der Vergangenheit kompromittiert. Das im Jahr 2023 veröffentlichte BlackLotus UEFI Bootkit enthält Downgrade-Funktionen, die Schwachstellen in der Windows Update-Architektur ausnutzen. Ähnlich wie bei der von Leviev vorgestellten Methode werden mit dem BlackLotus Bootkit verschiedene Systemkomponenten herabgestuft, um die VBS UEFI-Sperren zu umgehen. Ein Angreifer kann dann Zero-Day-Angriffe zur Privilegienerweiterung auf einem zuvor aktualisierten System durchführen.

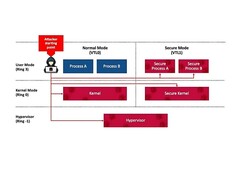

In einem Blogeintrag auf SafeBreach erklärte Leviev: "Ich habe mehrere Möglichkeiten entdeckt, die auf Virtualisierung basierende Windows-Sicherheit (VBS) zu deaktivieren, einschließlich ihrer Funktionen wie Credential Guard und Hypervisor-Protected Code Integrity (HVCI), selbst wenn sie durch UEFI-Sperren durchgesetzt werden. Meines Wissens ist dies das erste Mal, dass die UEFI-Sperren von VBS ohne physischen Zugriff umgangen wurden".

Leviev informierte Microsoft im Februar dieses Jahres über die Sicherheitslücken. Microsoft arbeitet noch immer an einem Sicherheitsupdate, um veraltete und ungepatchte VBS-Systeme aus dem Verkehr zu ziehen. Microsoft plant auch die Veröffentlichung eines Leitfadens, um "Kunden mit Abhilfemaßnahmen oder relevanten Anweisungen zur Risikominderung zu versorgen, sobald diese verfügbar sind". Ein solcher Leitfaden ist notwendig, da diese Angriffe laut Leviev nicht erkennbar und unsichtbar sind.