Die gravierenden Sicherheitslücken Meltdown und Spectre wurden bislang vor allem als Intel-Skandal bekannt und in erster Linie den Prozessoren des US-Chipriesen zugeschrieben. Das war und ist ein großer Fehler. Denn Forscher aus Kaiserslautern und Stanford haben jetzt gemeinsam erstmals gezeigt, dass viel mehr Prozessoren und vor allem auch Chips anderer Hersteller von den Sicherheitslücken Spectre und Meltdown betroffen sind. Unter anderem sind auch eingebettete Systeme betroffen, die zum Beispiel beim Autonomen Fahren eine Rolle spielen.

Meltdown und Spectre: Neue Technik findet Sicherheitslücke

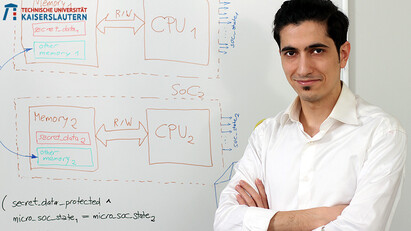

Professor Dr. Wolfgang Kunz, der an der Technischen Universität Kaiserslautern (TUK) den Lehrstuhl für Entwurf Informationstechnischer Systeme innehat, stellt die Arbeit der Forscher am Mittwoch, den 27. März, auf der Fachkonferenz "Design Automation and Test in Europe 2019" im italienischen Florenz vor. Die Kaiserslauterer Forscher Mohammad R. Fadiheh, Dominik Stoffel und Professor Kunz haben mit ihren Kollegen Clark Barrett und Subhasish Mitra von der US-amerikanischen Stanford Universität nachgewiesen, dass es eine ähnliche Sicherheitslücke bei anderen Prozessoren gibt, die eine einfachere Hardware-Architektur besitzen.

Forscher entwickeln "Orc-Angriff"

Mit dem von den Forschern sogenannten Orc-Angriff" werden für das Angriffsszenario Schwachstellen in der Hardware-Architektur bei den sogenannte Seitenkanälen oder verdeckten Kanälen (engl. covert channels) der Chips genutzt. Zum Ausnutzen dieser "geheimen Türen" braucht ein Angreifer keine administrativen Rechte und muss nicht einmal physischen Zugang zum Prozessor haben. Laut den Forschern genügt ein Programm mit Benutzerrechten, das ausgeführt wird. Den Namen des Angriffs (Orc-Attack) haben die Elektroingenieure vom englischen Technikbegriff "orchestration" (dt. Orchestrierung) abgeleitet.

Professor Dr. Wolfgang Kunz:

"Dadurch ist es im Prinzip möglich, auch bei der Programmausführung auf einfachen Prozessoren, wie sie in vielen Anwendungen des täglichen Lebens weit verbreitet sind, vertrauliche Daten abzugreifen."

Auch Autonomes Fahren betroffen

Von dieser Sicherheitsproblematik könnten sehr viele Anwendungsbereiche betroffen sein. Laut Mohammad R. Fadiheh kommen solche Mikrochips oft in Embedded Systems, als eingebetten Systemen zum Einsatz. Solche Chips steuern technische Systeme in den verschiedensten Anwendungsgebieten, sei es in der Unterhaltungselektronik, der Medizintechnik, der Telekommunikation, der Gebäude- (Smart Home) oder der Produktionsautomatisierung (Smart Factory). Besonders erschreckend ist die Erkenntnis der Forscher, dass viele dieser Bereiche besonders sicherheitsrelevant sind. Betroffen sind auch sensible Bereiche wie Autonomes Fahren oder das Internet der Dinge (engl. Internet of Things, IoT), bei dem verschiedene Geräte miteinander vernetzt sind und Daten austauschen.

Forscher entwickeln Gegenmittel

Abhilfe bei dieser Sicherheitslücke schafft laut den Forschern ein neues Rechenverfahren, das die Wissenschaftler der TU Kaiserslautern mit ihren amerikanischen Kollegen entwickelt haben. Es spürt solche Schwachstellen in der Hardware auf. Die Forscher haben es "Unique Program Execution Checking" (UPEC) getauft. Die Forscher haben anhand eines freizugänglichen, sogenannten Open-Source-Prozessors gezeigt, dass solche kritischen Stellen in gängigen Entwürfen leicht möglich sind. Wie viele Prozessoren in der Praxis tatsächlich betroffen sind, ist nicht bekannt. Dazu müssten Hersteller das UPEC-Verfahren bei den Entwurfsdaten ihrer verschiedenen kommerziellen Prozessormodelle anwenden. Diese Daten sind jedoch Betriebsgeheimnisse der Hersteller und nur diesen zugänglich.

Die Arbeit ist frei abrufbar unter: https://arxiv.org/pdf/1812.04975.pdf