Der seit November in den USA gestartete Dienst “Amazon Key", liefert die bestellten Pakete nicht nur bis zur Wohnungstüre, sondern sogar in die Wohnung hinein, wenn niemand daheim ist. Dafür sind vorher umfangreiche Vorbereitungen notwendig, damit der Amazon-eigene Paketdienst die Wohnung betreten darf. Voraussetzung ist eine Amazon Prime Mitgliedschaft, ein smartes Türschloss von der Firma Yale oder Kwikset und die "Cloud Cam" von Amazon.

"The camera is very much something Amazon is relying on in pitching the security of this as a safe solution." (Ben Caudill, Gründer von Rhino Security Labs)

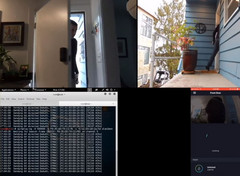

Die “Cloud Cam” zeichnet den gesamten Besuch des Lieferdienstes auf, vom Eintreten des Boten bis zum Abschließen der Wohnungstüre beim Verlassen der Wohnung. Hier haben Sicherheitsexperten von Rhino Security Labs nun eine Schwachstelle gefunden, die das von Amazon durchdachte System durcheinanderbringt und der Paketdienst theoretisch gleich darauf wieder die Wohnung betreten könnte, ohne dass der Kunde dies auf der Live-Übertragung bemerken würde.

Benötigt wird dazu lediglich ein Laptop oder gar nur ein Raspberry Pi , der sich in der Funkreichweite der Cloud Cam befindet. Durch sogenannte “De-Authentication”-Attacken auf die Kamera ist es nun möglich, diese offline gehen zu lassen. Diese Attacken sind keineswegs hoch kompliziert, es reicht beispielsweise in Kali Linux mit “Aireplay-ng” eine größere Anzahl von Paketen auf die Kamera loszulassen. Normalerweise wird ein “De-Auth”-Befehl dazu verwendet, um schneller an den 4-Weg-Handshake zu gelangen, der für das Knacken von WPA-Passwörtern benötigt wird. So eine “De-Authentication”-Attacke kann nicht verhindert werden und bewirkt einen Verbindungsabbruch der Cloud Cam mit dem Router, solange “Aireplay-ng” ausgeführt wird.

In unserem Fall bei Amazon Key sieht der Kunde aber kein schwarzes Bild am Smartphone, das vermuten lässt, dass irgendetwas nicht stimmt, sondern das letzte übertragene und eingefrorene Standbild vom Livefeed seiner geschlossenen Wohnungstüre. Der Kunde denkt, das Standbild sei weiterhin der Livefeed. Inzwischen spaziert der Eindringling aber wieder zurück in die Wohnung, schließt die Türe, beendet die De-Auth-Attacke, lässt die Wohnungstüre danach vorschriftsmäßig über den Amazon-Dienst ferngesteuert absperren und befindet sich nun sozusagen unbemerkt in der Wohnung.

Amazon hat auf diesen Hinweis von Rhino Security Labs reagiert und arbeitet an einem Update, das den Benutzer benachrichtigt, sobald die Kamera offline gegangen ist. Auch verweist Amazon auf die “Amazon Key Happiness Guarantee”, die in solchen Fällen einspringen soll.