Vorsicht und Misstrauen ist gefragt, wenn E-Mails mit unbekanntem Office-Dateianhang, wie einer Excel- oder Word-Datei, im Posteingang liegen. Spätestens dann, wenn die Aufforderung zur Ausführung eines Makros aufpoppt, sollte jeder auf "Nein" klicken. Eine neu entdeckte Sicherheitslücke zeigt jedoch, dass ein Schadcode auch dann am Rechner zuschlagen kann, selbst wenn kein Dateianhang im Outlook geöffnet oder ein Makro ausgeführt wird.

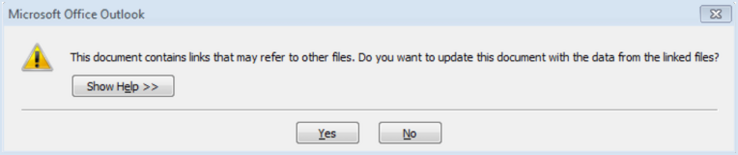

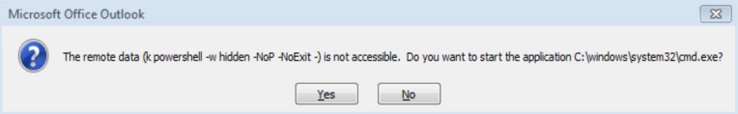

Die Schwachstelle liegt in diesem Fall im Microsoft-Protokoll Dynamic Data Exchange (DDE), das die Übermittlung von Nachrichten und Daten zwischen zwei Applikationen ermöglicht. Durch das Ausnützen dieser Sicherheitslücke können im Outlook beispielsweise E-Mails mit Terminanfragen, die im Microsoft Outlook Rich Text Format (RTF) erstellt wurden, Schadsoftware auch ohne Makro-Unterstützung ausführen. Dazu muss der User allerdings zwei Dialogboxen bestätigen.

Wird bereits bei der ersten Frage auf "Nein" geklickt, ist der Angriff erfolgreich gestoppt. Geht man hier allerdings auf "Ja", kommt eine weitere Dialogbox. Spätestens jetzt sollte unbedingt auf "Nein" geklickt werden. Das klingt zwar alles sehr logisch, wer aber nur auf Fragen zur Makro-Ausführung achtet und sonst überall ungelesen auf "Ja" klickt, könnte leicht diese zwei Dialogboxen bestätigen. Eine weitere Möglichkeit solchen "Embedded"-Attacken zu entgehen, wäre sich die E-Mails alle in "Plain-Text", also ohne Formatierung, anzeigen zu lassen.