Es ist nicht das erste Mal, dass IoT-Geräte nach Hause kommunizieren, in diesem Fall erneut nach China. Auf der jährlichen Hackerkonferenz, der 34. Chaos Communication Congress (34C3), auf welcher derzeit noch bis heute Präsentationen zum Thema IT-Sicherheit gehalten werden, haben die Sicherheitsexperten Dennis Giese und Daniel Wegemer anhand des 300 Euro günstigen chinesischen Staubsauger “Mi Robot Vacuum” von der Firma Xiaomi gezeigt, dass dieser nicht nur Staub saugt, sondern nebenbei auch Daten der Wohnung sammelt. So ein Staubsauger-Roboter ist komplexer als man denkt und mit mehreren Sensoren ausgestattet, wie Laser-Distanz-Sensor, Wand-Sensor, Füllstands-Sensor, Ultraschall-Radar, Kollisions-Sensor, Kompass, Gyroskop und Beschleunigungssensor, Fallsensor, Geschwindigkeitsmesser und Sensor zur Überwachung der Lüfter-Drehzahl.

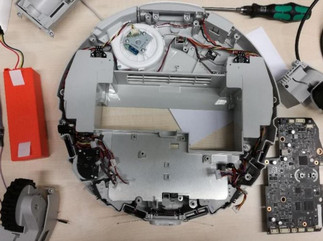

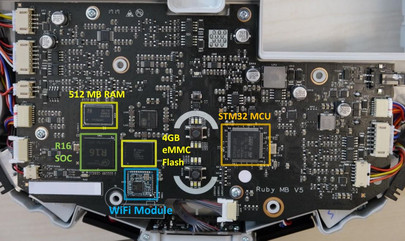

Der Staubsauger läuft auf Ubuntu 14.04.3 und war laut den Experten gut abgesichert, er besitzt keine unnötigen offenen Ports und auch die Debugging-Funktion ist ausreichend geschützt. Dementsprechend schwer war es, diesen zu knacken. Geschafft haben dies Dennis Giese und Daniel Wegemer dann letztendlich mit einem Stück Alufolie, die sie unter dem Chip positioniert haben, damit dieser keine brauchbaren Daten mehr erhielt und so in den Notfallmodus verfiel. Diese Gelegenheit konnte genutzt werden, um eine eigene Software zu installieren, die den Staubsauger ausspionieren konnte.

Die beiden Sicherheitsexperten fanden dabei heraus, dass der Staubsauger-Roboter neben Daten zum Nutzungsverhalten auch den Grundriss der Wohnung aufzeichnet und diese an den Server des Herstellers übermittelt. Zudem speichert das Gerät diese Daten in Logfiles, die sich auch nach mehrmaligen Versuchen nicht löschen ließen. Wird der Staubsauger beispielsweise weiterverkauft, übergibt man damit dem Käufer sozusagen den Wohnungsplan und sämtliche Nutzungsdaten.

Wer den Staubsauger-Roboter "Mi Vacuum Cleaner" von Xiaomi besitzt und diesen ebenfalls mal auf sein eigenes Risiko rooten möchte, findet hier eine Schritt-für-Schritt Anleitung im Github-Konto von Dennis Giese und Daniel Wegemer. Ein Öffnen des Geräts hierfür ist nicht erforderlich, es reicht das Installieren eines Firmwareupdates.